Demo Check Point CloudGuard Network Security in AWS Part 1

CloudGuard Network Security Firewall installation in AWS

Tentang

Pada #BercaTechSummit2024 kemarin saya ada kesempatan untuk mewakili Berca Booth Solution untuk Check Point, jadi disamping mempersiapkan materi saya juga siapkan demo. Solusi yang dibawakan pada booth yang kami bawakan adalah CloudGuard Network Security jadi demo yang kebayang oleh saya adalah deploy Firewall di AWS dan beberapa EC2 sebagai komputer “LAN” nya yang diproteksi oleh #CheckPoint.

Topologi

Dictionary

| Name | Meaning |

|---|---|

| AWS | Amazon Web Services |

| BTS | Berca Tech Summit |

| CP | Check Point |

| CGNS | CloudGuard Network Security |

| SG | Security Gateway (Firewall) |

| SMS | Security Management Server |

| VPC | Virtual Private Cloud |

Instalasi

Note: Jika tidak dirincikan maka field/pilihannya adalah

default.

Enable Smart-1 Cloud

Masuk ke portal.checkpoint.com > Quantum > Security Management & Smart-1 Cloud

- Start free trail > Start a demo

- Connect Gateways > Create a New Gateway

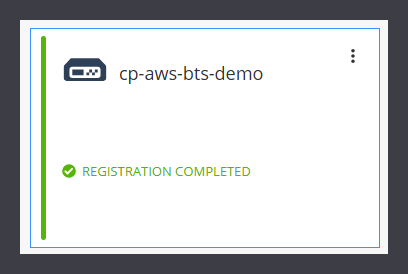

Gateway Name: cp-aws-bts-demo

Copy dan simpan tokennya untuk digunakan nanti.

Maka akan tertulis "Waiting for Connection...". Gambar diatas adalah sesudah connect dengan SG. Statusnya completed.

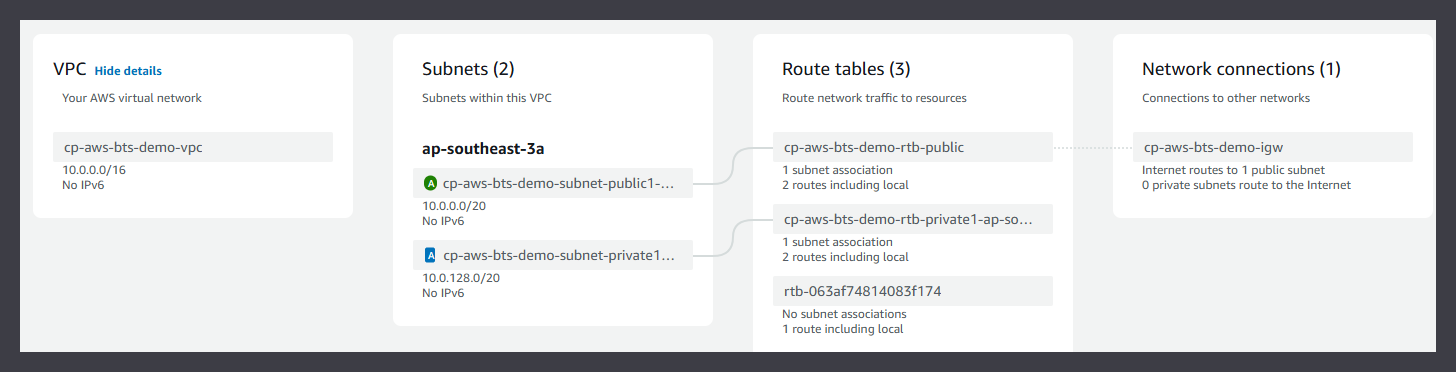

Buat VPC

Sebelum deploy CP SG dan komponen lainnya, kita buat VPC terlebih dahulu:

Navigasi ke VPC > Pilih VPC and more, dan isi:

| Key | Value |

|---|---|

| Name tag | cp-aws-bts-demo-vpc |

| IPv4 CIDR Block | 10.0.0.0 |

| Number of Availability Zones | 1 |

| Number of public subnets | 1 |

| Number of private subnets | 1 |

| VPC Endpoints | None |

Buat Key Pair

Navigasi ke EC2 > Network & Security > Key Pairs > Create Key Pair

Nama : cp-aws-bts-lab

Type : rsa

AWS Marketplace

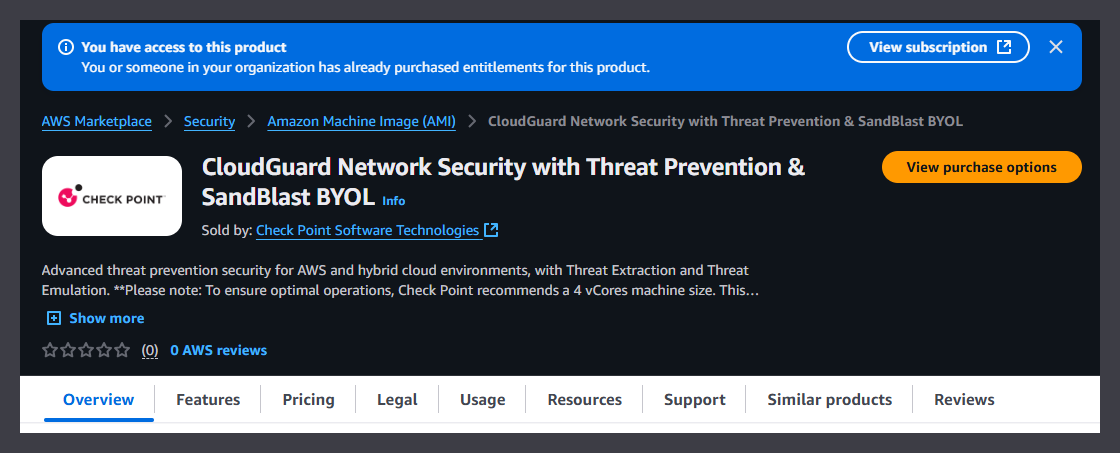

Untuk bisa pakai CGNS kita perlu subscribe melalui AWS Marketplace.

CloudGuard Network Security with Threat Prevention & SandBlast BYOL: AWS Marketplace

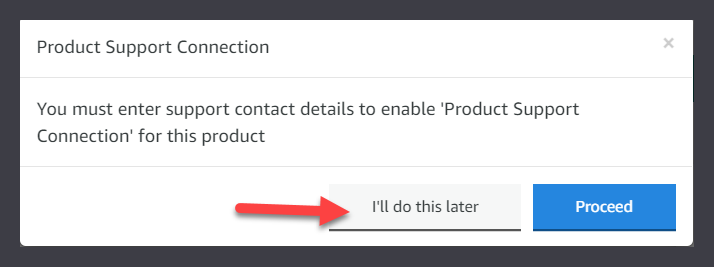

Pilih I’ll do this later.

Deploy Check Point Security Gateway

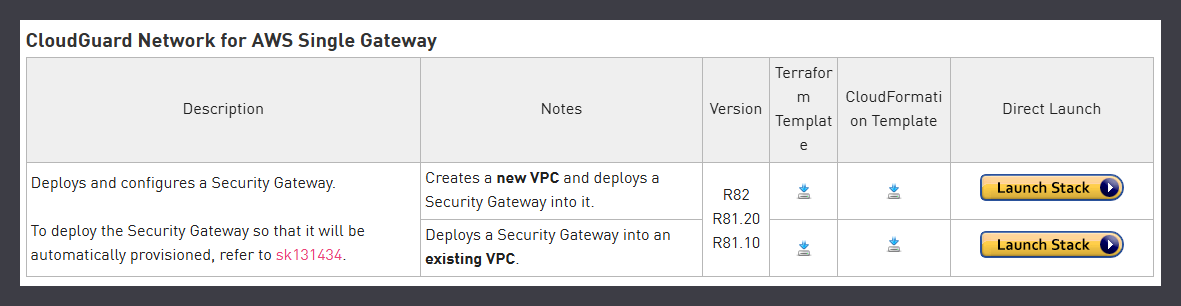

Untuk deploy Firewall check point di AWS adalah menggunakan CloudFormation yang sudah dibuat oleh CP.

Linknya > sk111013 - AWS CloudFormation Templates

Lalu pilih CloudGuard Network for AWS Single Gateway dan klik Launch Stack

Pilih Stack untuk deploy dengan existing VPC.

Kemudian paramater-parameternya saya isi seperti di bawah, yang tidak saya isi merupakan default/tidak saya rubah.

| Key | Value |

|---|---|

| Stack name | cp-aws-bts-lab |

| VPC | cp-aws-bts-demo-vpc |

| Public Subnet | Public Subnet yang sudah dibuat |

| Private Subnet | Private Subnet yang sudah dibuat |

| Gateway name | cp-gateway-bts-demo |

| Instance type | c5.xlarge |

| Key name | cp-aws-bts-lab |

| Gateway Version & license | R81.20 BYOL |

| Gateway SIC key | P@ssw0rd |

| Smart-1 Cloud Token | Paste the token |

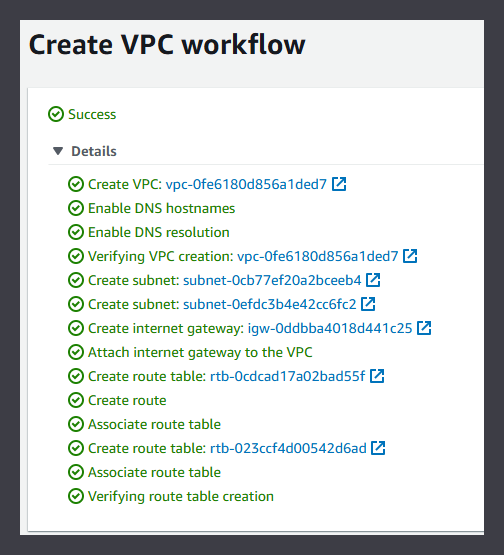

Lalu Create Stack. Dan pastikan seperti ini:

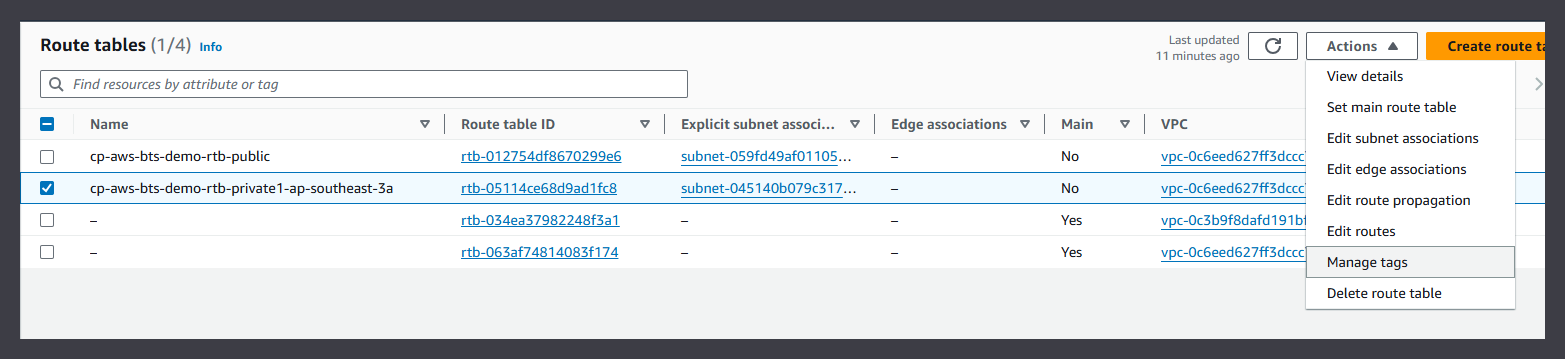

Route Tables

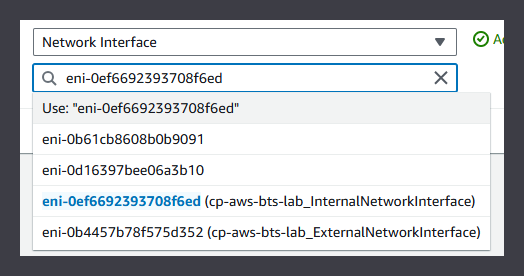

Balik ke VPC > Route tables > Edit routes:

- Add route

- Destination: 0.0.0.0/0

- Target: Network Interface

- Pilih Internal Network Interface dari SG

Terus Save

Connect SG to SMS

Navigasi ke CP Portal > Smart-1 Cloud > Connect Gateways

Sekarang statusnya menjadi Pending Trust (SIC) Establishment.

Navigasi ke Manage & Settings > klik Open Streamed SmartConsole

- klik Communication

- SIC password: P@ssw0rd

- klik Initialize

- Pastikan Trust Established. dan klik OK

- Setelah itu Get Topology Results

- Dan OK

Create Access and NAT Policy

Navigasi ke Security Policies, ubah policy Cleanup Rule menjadiANY-ANY-ACCEPT dengan Logging.

Setelah itu Publish & Install dan Install policynya.

.png)